Les clés dans la preuve d'enjeu d'Ethereum

Dernière mise à jour de la page : 25 février 2026

Ethereum sécurise les actifs des utilisateurs au moyen de la cryptographie à clé publique-privée. La clé publique sert de base à une adresse Ethereum, c'est-à-dire qu'elle est visible par le grand public et utilisée comme identifiant unique. La clé privée (ou secrète) ne doit être accessible qu'à un propriétaire de compte. La clé privée est utilisée pour signer les transactions et les données, afin que la cryptographie puisse prouver que le propriétaire approuve une action d'une clé privée spécifique.

Les clés d'Ethereum sont générées à l'aide de la cryptographie sur les courbes elliptiquesopens in a new tab.

Cependant, lorsque Ethereum est passé de la preuve de travail à la preuve d'enjeu, un nouveau type de clé a été ajouté à Ethereum. Les clés d'origine fonctionnent toujours exactement comme avant — il n'y a eu aucune modification aux clés basées sur des courbes elliptiques qui sécurisent les comptes. Toutefois, les utilisateurs avaient besoin d'un nouveau type de clé pour participer à la preuve d'enjeu en stakant l'ETH et en exécutant les validateurs. Ce besoin est né des problèmes d'évolutivité associés aux nombreux messages passant entre un grand nombre de validateurs, qui nécessitaient une méthode cryptographique pouvant être facilement agrégée afin de réduire la quantité de communication nécessaire à l'obtention d'un consensus dans le réseau.

Ce nouveau type de clé utilise le schéma de signature Boneh-Lynn-Shacham (BLS)opens in a new tab. BLS permet une agrégation très efficace des signatures mais permet également l'ingénierie inverse des clés individuelles des validateurs agrégées et est idéal pour gérer les actions entre validateurs.

Les deux types de clés de validateur

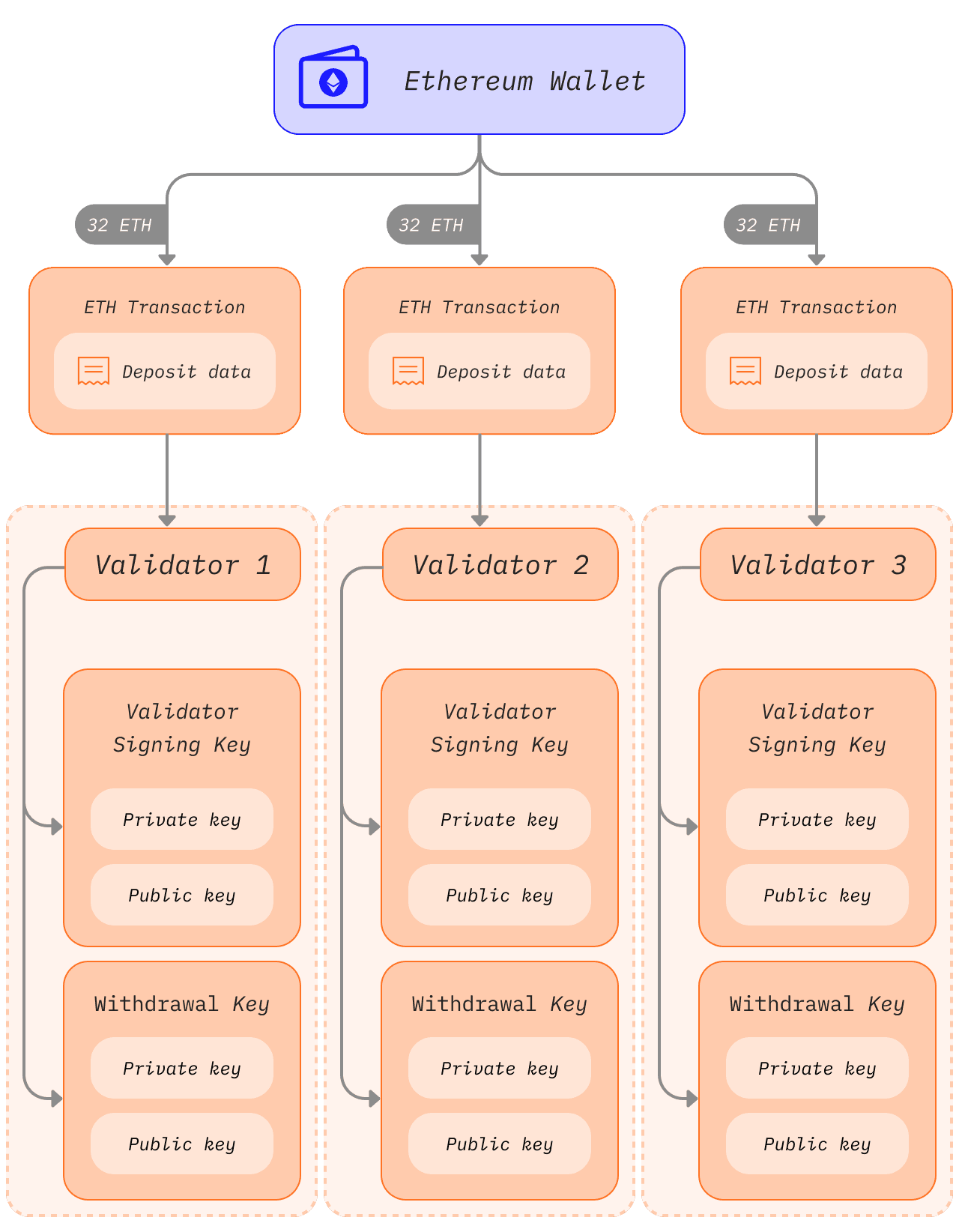

Avant le passage à la preuve d'enjeu, les utilisateurs d'Ethereum ne disposaient que d'une seule clé privée basée sur la courbe elliptique pour accéder à leurs fonds. Avec l'introduction de la preuve d'enjeu, les utilisateurs qui souhaitaient être des validateurs individuels avaient également besoin d'une clé de validateur et d'une clé de retrait.

La clé de validateur

La clé de signature du validateur est constituée de deux éléments :

- Clé privée de validateur

- Clé publique de validateur

L'objectif de la clé privée du validateur est de signer des opérations sur la blockchain telles que les propositions de bloc et les attestations. Pour cette raison, ces clés doivent être conservées dans un portefeuille chaud.

Cette flexibilité a l'avantage de déplacer très rapidement les clés de signature du validateur d'un appareil à un autre. Cependant, si elles se sont perdues ou sont volées, le voleur peut agir malicieusement de plusieurs façons :

- Slasher le validateur en :

- Être proposant et signer deux blocs phares différents pour le même emplacement

- Être un attesteur et signer une attestation qui « entoure » une autre

- Être un attesteur et signer deux attestations différentes ayant la même cible

- Forcer une sortie volontaire, qui empêche le validateur de staker et accorde l'accès à son solde ETH au propriétaire de la clé de retrait

La clé publique du validateur est incluse dans les données de la transaction lorsqu'un utilisateur dépose des ETH sur le contrat de dépôt de staking. Ces informations sont appelées données de dépôt et permettent à Ethereum d'identifier le validateur.

Identifiants de retrait

Chaque validateur possède une propriété connue sous le nom d'identifiants de retrait. Ce champ de 32 octets commence soit par un 0x00, représentant les identifiants de retrait BLS, soit par un 0x01, représentant les identifiants qui pointent vers une adresse d'exécution.

Les validateurs avec des clés BLS 0x00 doivent mettre à jour ces identifiants pour qu'ils pointent vers une adresse d'exécution afin d'activer les paiements de solde excédentaire ou le retrait complet du staking. Cela peut être fait en fournissant une adresse d'exécution dans les données de dépôt lors de la génération de clé initiale, OU en utilisant la clé de retrait ultérieurement pour signer et diffuser un message BLSToExecutionChange.

La clé de retrait

La clé de retrait sera nécessaire pour mettre à jour les justificatifs de retrait afin de les orienter vers une adresse d'exécution, si elle n'est pas définie lors du dépôt initial. Cela permettra de commencer à traiter les paiements de solde excédentaire et permettra également aux utilisateurs de retirer intégralement leur ETH mis en jeu.

Tout comme les clés de validation, les clés de retrait sont également composées de deux éléments :

- Clé privée de retrait

- Clé publique de retrait

Perdre cette clé avant de mettre à jour les identifiants de retrait vers le type 0x01 signifie perdre l'accès au solde du validateur. Le validateur peut toujours signer des attestations et des blocs, car ces actions ne nécessitent pas sa clé privée. Cependant, il existe peu ou pas d'avantage à continuer si les clés de retrait sont perdues.

La séparation des clés de validateur des clés de comptes Ethereum permet à plusieurs validateurs d'être exécutés par un seul utilisateur.

Remarque : Pour se retirer des fonctions de staking et retirer le solde d'un validateur, il faut actuellement signer un message de sortie volontaire (VEM)opens in a new tab avec la clé du validateur. Cependant, l'EIP-7002opens in a new tab est une proposition qui permettra à un utilisateur de déclencher la sortie d'un validateur et de retirer son solde en signant des messages de sortie avec la clé de retrait à l'avenir. Cela réduira les hypothèses de confiance en permettant aux stakers qui délèguent des ETH à des fournisseurs de staking en tant que service de garder le contrôle de leurs fonds.

Dérivation de clés à partir d'une phrase de récupération

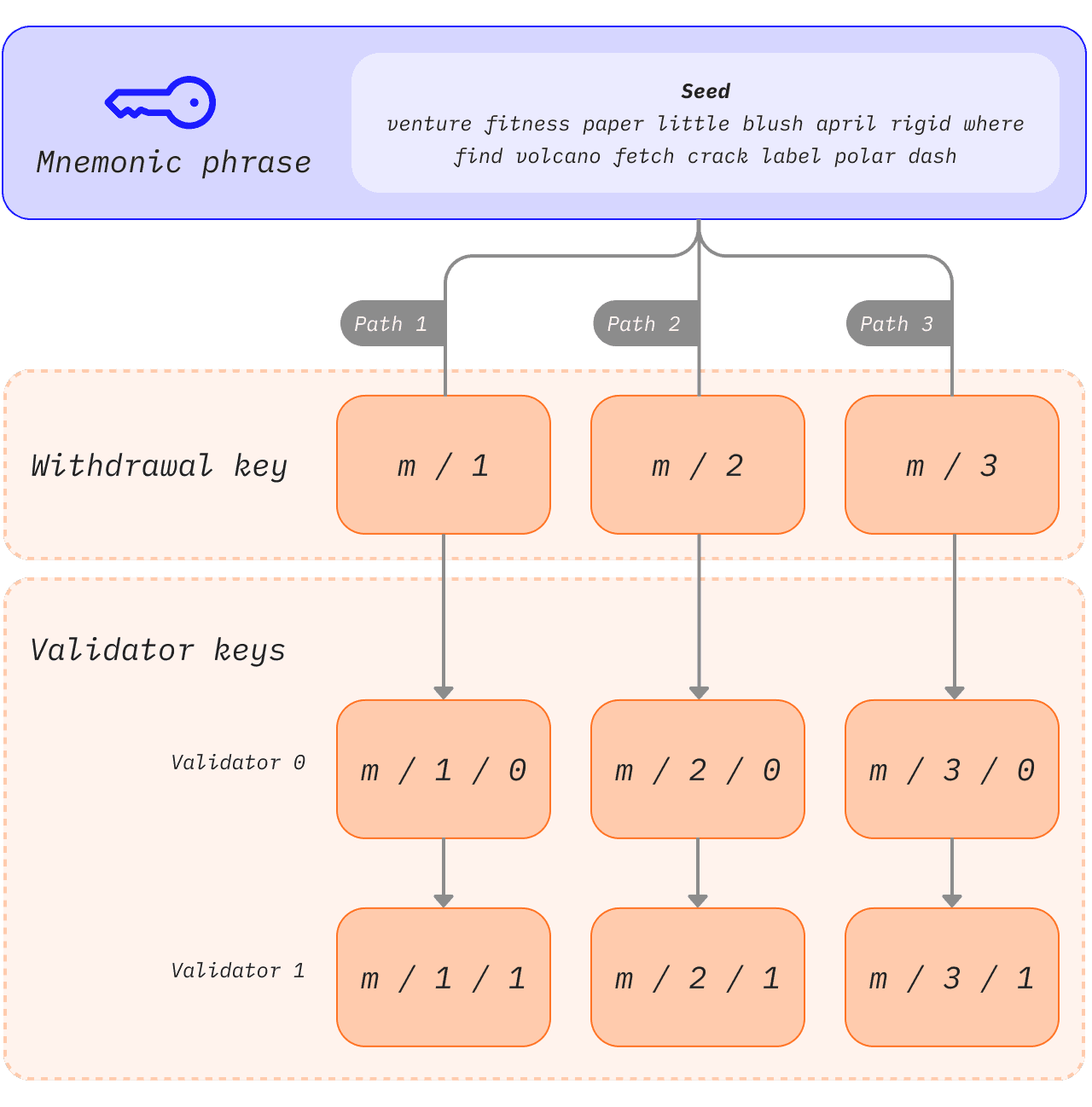

Si chaque mise en jeu de 32 ETH nécessitait un nouvel ensemble de 2 clés complètement indépendantes, la gestion des clés deviendrait rapidement ingérable, en particulier pour les utilisateurs gérant plusieurs validateurs. Au lieu de cela, plusieurs clés de validateur peuvent être dérivées d'un seul secret commun et le stockage de ce seul secret permet d'accéder à plusieurs clés de validateur.

Les mnémoniquesopens in a new tab et les chemins de dérivation sont des caractéristiques importantes que les utilisateurs rencontrent souvent lorsqu'ils accèdentopens in a new tab à leurs portefeuilles. Le mnémonique est une séquence de mots qui agit comme une graine initiale pour une clé privée. Lorsqu'il est combiné avec des données supplémentaires, le mnémonique génère un hash connu sous le nom de clé maîtresse. Cela peut être considéré comme la racine d'un arbre. Des branches à partir de cette racine peuvent ensuite être dérivées en utilisant un chemin hiérarchique, de sorte que les nœuds enfants peuvent exister comme des combinaisons du hachage de leur nœud parent et de leur indice dans l'arbre. En savoir plus sur les normes BIP-32opens in a new tab et BIP-19opens in a new tab pour la génération de clés à partir de mnémoniques.

Ces chemins ont la structure suivante, qui sera familière aux utilisateurs qui ont interagi avec des portefeuilles matériels :

1m/44'/60'/0'/0`Les barres obliques dans ce chemin séparent les composants de la clé privée comme suit :

1master_key / purpose / coin_type / account / change / address_indexCette logique permet aux utilisateurs d'associer autant de validateurs que possible à une seule phrase mnémonique, car la racine de l'arbre peut être commune et la différenciation peut se faire au niveau des branches. L'utilisateur peut dériver un nombre quelconque de clés à partir de la phrase mnémonique.

1 [m / 0]2 /3 /4[m] - [m / 1]5 \6 \7 [m / 2]Chaque branche est séparée par un /, donc m/2 signifie commencer avec la clé maîtresse et suivre la branche 2. Dans le schéma ci-dessus, une seule phrase mnémonique est utilisée pour stocker trois clés de retrait, chacune associée à deux validateurs.