Slitherを使用してスマートコントラクトのバグを見つける方法

Slitherの使い方

このチュートリアルでは、Slitherを使って、スマートコントラクトのバグを自動で検出する方法を学びます。

- インストール

- コマンドラインの使い方

- 静的解析入門:静的解析の簡単な紹介

- API:Python APIの説明

インストール

Slitherには、Python 3.6以上が必要です。 pipでインストールすることも、Dockerを使用してインストールすることもできます。

pipによるSlitherのインストール

pip3 install --user slither-analyzerDockerによるSlitherのインストール:

docker pull trailofbits/eth-security-toolboxdocker run -it -v "$PWD":/home/trufflecon trailofbits/eth-security-toolbox最後のコマンドは、現在のディレクトリにアクセスできるDockerでeth-security-toolboxを実行します。 ホストからファイルを変更し、Dockerからファイル上のツールを実行することができます。

Docker内で実行する:

solc-select 0.5.11cd /home/trufflecon/スクリプトを実行する

Python3でPythonスクリプトを実行するには、以下を実行します:

python3 script.pyコマンドライン

コマンドラインとユーザー定義スクリプトの比較:Slitherには、多くの一般的なバグを見つけるための事前定義された検出器のセットが付属しています。 コマンドラインでSlitherを呼び出すとすべての検出器が実行されますので、静的解析の詳しい知識は必要ありません:

slither project_pathsSlitherでは、検出器に加えて、プリンターopens in a new tabとツールopens in a new tabによるコードレビュー機能も利用できます。

プライベート検出器およびGitHubでの統合にアクセスするには、crytic.ioopens in a new tabを使用します。

静的解析

Slither静的解析フレームワークの機能と設計は、ブログ投稿 (1opens in a new tab、2opens in a new tab) と学術論文opens in a new tabで説明されています。

静的解析には、さまざまな種類があります。 静的解析の技法は、clangopens in a new tabやgccopens in a new tabといったコンパイラで採用されているだけでなく、Inferopens in a new tab、CodeClimateopens in a new tab、およびFindBugsopens in a new tab、ならびにFrama-Copens in a new tabやPolyspaceopens in a new tabといったフォーマルなメソッドに基づくツールの基盤でもあります。

ここでは、静的解析の手法や研究者について網羅的に取り上げる余裕はありません。 その代わりに、皆さんがバグを特定し、コードを理解する上で効果的に静的解析の手法を利用できるように、Slitherの仕組みを理解する上で必要な事項のみに焦点を当てます。

コード表現

単一の実行パスについて推論する動的解析とは対照的に、静的解析では一度にすべてのパスを対象として推論します。 これには、別のコード表現が必要です。 最も一般的なコード表現は、抽象構文木(AST)および制御フローグラフ(CFG)の2つです。

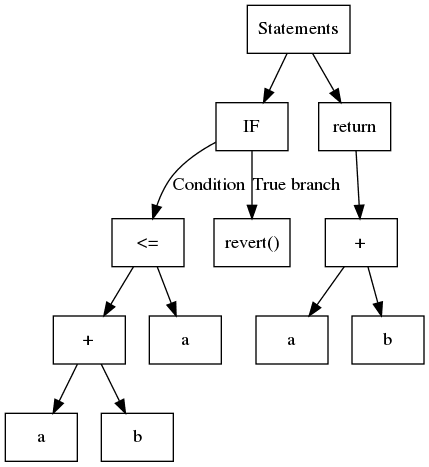

抽象構文木(AST)

ASTは、コンパイラがコードを解析するたびに用いられます。 おそらく、静的解析を実行できる最も基本的な構造だと言えるでしょう。

一言で言えば、ASTは構造化されたツリーであり、通常、各リーフに変数または定数が含まれ、内部ノードはオペランドまたは制御フロー操作です。 次のコードを検討してみましょう:

1function safeAdd(uint a, uint b) pure internal returns(uint){2 if(a + b <= a){3 revert();4 }5 return a + b;6}対応するASTは、次のとおりです:

Slitherでは、solcがエクスポートしたASTを使用します。

ASTは簡単に構築できますが、入れ子構造を持ちます。 このため、解析が簡単でない場合があります。 例えば、a + b <= aの式で使用される操作を識別するには、まず<=を解析し、次に+を解析する必要があります。 一般的なアプローチは、ツリーを再帰的に移動するいわゆるVisitorパターンを使用することです。 Slitherには、ExpressionVisitoropens in a new tabという汎用的なVisitorが含まれています。

次のコードは、ExpressionVisitorを使用して式に加算が含まれているかどうかを検出します:

1from slither.visitors.expression.expression import ExpressionVisitor2from slither.core.expressions.binary_operation import BinaryOperationType34class HasAddition(ExpressionVisitor):56 def result(self):7 return self._result89 def _post_binary_operation(self, expression):10 if expression.type == BinaryOperationType.ADDITION:11 self._result = True1213visitor = HasAddition(expression) # expression is the expression to be tested14print(f'The expression {expression} has a addition: {visitor.result()}')すべて表示制御フローグラフ(CFG)

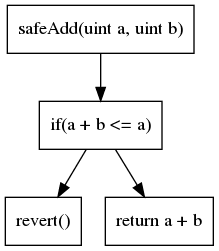

2番目によく用いられるコード表現は、制御フローグラフ(CFG)です。 名前が示すように、すべての実行パスを可視化するグラフベースの表現です。 各ノードには、1つまたは複数の命令が含まれます。 グラフのエッジ部分は、制御フロー操作(if/then/else、ループなど)を表します。 先ほどの例をCFGで表すと、次のようになります:

CFGは、大部分の解析の土台となる表現です。

他にも、様々なコード表現が存在します。 それぞれの表現には、実行したい解析に応じて長所と短所があります。

解析

Slitherで実行できる最もシンプルな解析タイプは、構文解析です。

構文解析

Slitherは、コードおよび表現に含まれるさまざまな構成要素を移動しながら、パターンマッチングに類似したアプローチで矛盾や欠陥を発見します。

例えば、以下の検出器は構文関連の問題を探します:

-

状態変数のシャドーイングopens in a new tab:すべての状態変数でイテレートし、継承されたコントラクトから変数がシャドーされているかを確認します(state.py#L51-L62opens in a new tab)。

-

不適切なERC-20インターフェースopens in a new tab:不適切なERC-20関数の署名を探します(incorrect_erc20_interface.py#L34-L55opens in a new tab)。

意味解析

構文解析とは対照的に、意味解析は、より深くコードの「意味」を解析します。 この解析手法は、いくつかの種類に大別できます。 意味解析は、より強力で有益な結果を得られますが、より複雑なコードを書く必要があります。

意味解析は、最も高度な脆弱性検出に用いられています。

データ依存解析

variable_aの値がvariable_bの影響を受けるパスが存在する場合、variable_aの変数はvariable_bに対して依存関係を持ちます。

次のコードでは、variable_aはvariable_bに依存しています:

1// ...2variable_a = variable_b + 1;Slitherでは、中間表現(以下を参照)を利用して、データの依存関係opens in a new tabを解析する機能が搭載されています。

データ依存関係を解析する具体例としては、危険をもたらす厳密な等値の検出器opens in a new tabを参照してください。 ここで、Slitherは、ある危険な値に対する厳密な等値比較を発見しようと試みます(incorrect_strict_equality.py#L86-L87opens in a new tab)。その上で、攻撃者がコントラクトをトラップできる状態を防止するために、==ではなく、>=または<=を使用するようにユーザーに警告します。 検出器はまず、balanceOf(address)の呼び出しにおける戻り値を危険な値だと見なし(incorrect_strict_equality.py#L63-L64opens in a new tab)、データ依存関係エンジンを使用してその使用状況を追跡します。

不動点の計算

解析がエッジを辿ってCFG全体を移動する場合、すでに訪問済みのノードを発見する可能性が高いでしょう。 例えば、以下のようなループがある場合です:

1for(uint i; i < range; ++){2 variable_a += 13}この場合、解析をいつ停止するかを指定する必要があります。 それには、(1)ノードごとにイテレートする上限回数を設定するか、(2)いわゆる_不動点_を計算する、という2つの戦略があります。 不動点とは、当該ノードをさらに解析しても有益な情報が得られない点を意味します。

不動点を使用する実例としては、リエントランシー検出器が挙げられます。Slitherでは、当該のノードを探索し、外部からの呼び出しを見つけて、ストレージへの書き込み/読み取りを行います。 この処理を通じて不動点に到達すると(reentrancy.py#L125-L131opens in a new tab)、探索を停止し、様々なリエントランシーのパターン(reentrancy_beign.pyopens in a new tab)、(reentrancy_read_before_write.pyopens in a new tab)、(reentrancy_eth.pyopens in a new tab)に基づき、結果を解析してリエントランシーが存在するか否かを判定します。

効率的な不動点計算を用いた解析を作成するには、解析において情報がどのように拡散するかをよく理解しておく必要があります。

中間表現

中間表現(IR)は、オリジナルのコードよりも静的解析を実行しやすくした言語です。 Slitherでは、SolidityをSlither独自のIRであるSlithIRopens in a new tabに変換します。

基本的なチェックを作成したいだけの場合は、SlithIRを理解する必要はありません。 ただし、より高度な意味解析を作成したい場合は、SlithIRの知識が有益になるでしょう。 SlithIRopens in a new tabおよびSSAopens in a new tabのプリンターは、コードがどのように変換されるかを理解する上で役立ちます。

APIの基本

Slitherには、コントラクトの基本的な属性や関数について探索できるAPIが含まれています。

コードベースを読み込むには、以下を実行します:

1from slither import Slither2slither = Slither('/path/to/project')3コントラクトや関数を探索する

Slitherオブジェクトは、以下を持ちます:

contracts (list(Contract):コントラクトのリストcontracts_derived (list(Contract):他のコントラクトに継承されていないコントラクトのリスト(コントラクトのサブセット)get_contract_from_name (str):名前でコントラクトを返します

Contractオブジェクトには、以下のものがあります。

name (str):コントラクトの名前functions (list(Function)):関数のリストmodifiers (list(Modifier)):修飾子のリストall_functions_called (list(Function/Modifier)):コントラクトがリーチできるすべての内部関数のリストinheritance (list(Contract)):継承されたコントラクトのリストget_function_from_signature (str):署名から関数を返しますget_modifier_from_signature (str):署名から修飾子を返しますget_state_variable_from_name (str):名前から状態変数を返します

FunctionオブジェクトまたはModifierオブジェクトは、以下を持ちます:

name (str):関数の名前contract (contract):この関数を宣言したコントラクトnodes (list(Node)):この関数/修飾子のCFGを攻勢するノードのリストentry_point (Node): CFG (制御フローグラフ) のエントリポイントvariables_read (list(Variable)): 読み込まれた変数のリストvariables_written (list(Variable)): 書き込まれた変数のリストstate_variables_read (list(StateVariable)): 読み込まれた状態変数のリスト (読み込まれた変数のサブセット)state_variables_written (list(StateVariable)): 書き込まれた状態変数のリスト (書き込まれた変数のサブセット)

最終更新: 2025年2月3日